Hugging Face 如何為 AI 基礎設施擴充套件機密管理

Hugging Face 已成為大規模推進 AI 的代名詞。隨著 Hub 上超過 400 萬開發者部署模型,平臺的快速增長促使人們重新思考如何管理敏感配置資料——機密。

去年,工程團隊著手改進其機密和憑據的處理方式。在評估了 HashiCorp Vault 等工具後,他們最終選擇了 Infisical。

本案例研究詳細介紹了他們遷移到 Infisical 的過程,解釋了他們如何整合其強大功能,並強調了它如何使工程師能夠更高效、更安全地工作。

背景

隨著 Hugging Face 的基礎設施從純 AWS 設定發展到包括 Azure 和 GCP 的多雲環境,工程團隊需要一種更靈活、更安全、更集中的方式來管理機密。他們沒有重構舊系統或採用像 HashiCorp Vault 這樣重量級的解決方案,而是轉向 Infisical,因為其開發者友好的工作流、多雲抽象和強大的安全功能。

他們面臨的主要挑戰是:

- 由於跨環境管理不一致,"機密蔓延" 的風險增加。

- 隨著團隊規模的擴大,許可權管理變得複雜,需要與組織的 SSO (Okta) 整合的嚴格的基於角色的訪問控制 (RBAC)。

- 本地開發困難,傳統的 .env 檔案 既損害了安全性又降低了開發者生產力。

- 手動機密輪換的負擔,在涉及暴露憑據的安全事件後,這一點變得尤其明顯。

此外,團隊還需要一個遵循基礎設施即程式碼實踐、支援按專案機密管理,並在部署過程中實現自動化和手動控制之間平穩平衡的解決方案。

實施

Infisical 靈活的架構是一個理想的解決方案。工程團隊抓住這個機會重新審視了他們的內部專案結構,將專案劃分為不同的基礎設施和應用領域。這使得他們能夠更清晰地分離關注點並標準化機密輪換實踐——這是最近發生安全事件後的首要任務。

透過利用之前用於從 AWS 配置建立 Kubernetes 機密的 Terraform,他們發現向 Infisical Kubernetes Operator 的過渡異常順利。這種整合實現了安全改進,同時標準化了所有環境的機密管理。

Kubernetes 整合

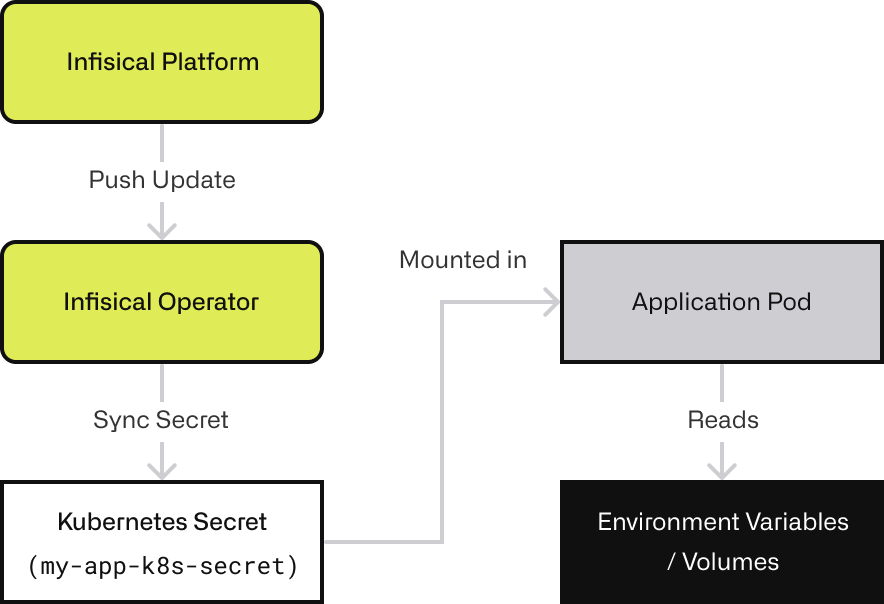

Kubernetes 是 Hugging Face 生產環境的核心,Infisical 的 Kubernetes Operator 在自動化機密更新方面發揮了重要作用。該 Operator 持續監控 Infisical 中任何機密的變化,並確保這些更新傳播到相應的 Kubernetes 物件。每當檢測到更改時,它都可以自動重新載入相關的 Deployment,確保容器始終以最新的機密執行。

示例

應用程式在 Kubernetes 中執行需要一個新的機密。該機密可以透過 Infisical 的 CLI 或 web UI 建立,然後開發者在 Kubernetes 中建立 InfisicalSecret 資源,指定 Infisical 中的哪個機密應該被同步。

apiVersion: infisical.com/v1alpha1

kind: InfisicalSecret

metadata:

name: my-app-secret

namespace: production

spec:

infisicalSecretId: "123e4567-e89b-12d3-a456-426614174000"

targetSecretName: "my-app-k8s-secret"

一旦應用 CRD,Infisical Operator 將持續監視更新。當 Infisical 中檢測到更改時,Operator 會自動更新 Kubernetes 機密 (my-app-k8s-secret)。

更好的是,由於應用程式的 Deployment 引用 my-app-k8s-secret 作為環境變數源或掛載卷,因此當機密更改時,Operator 可以自動觸發容器重新載入。

實際上,儘管 Operator 能夠自動觸發容器重啟,Hugging Face 的工程師們更傾向於等待手動重新部署。這一決定是出於對部署精確控制的需求,尤其是在涉及高流量(每分鐘超過 1000 萬請求)和大量副本的情況下。

本地開發

對於本地開發,Infisical 的 CLI 透過將機密直接注入開發環境來簡化工作流程。這消除了對不安全的本地 .env 檔案的需求,使本地配置與生產標準保持一致,並減少了入門阻力。

安全與訪問管理

安全改進構成了本次遷移的基礎。透過將 Infisical 與現有身份提供商(如 Okta)整合,Hugging Face 建立了一個細粒度的 RBAC 系統。許可權自動從 Okta 組對映,確保開發人員對其專案擁有管理許可權,而前端和後端團隊則獲得適當限制的讀寫訪問許可權。

此外,機密共享功能允許 Hugging Face 的 ML/AI 研究人員安全地共享憑據。集中的 Infisical 平臺還簡化了審計和管理機密輪換——這是以前安全事件突出顯示的需求。

CI/CD 和基礎設施整合

與 CI/CD 流水線的無縫整合進一步增強了整體安全態勢。Infisical 透過 GitHub Actions,利用 OIDC 認證和 Terraform 整合,嵌入到部署流水線中。透過在安全環境中執行自託管的 Runner,每次部署都符合生產級別的安全標準。這種整合方法最大限度地降低了風險,並確保從本地開發到雲部署的統一體驗。

技術成果與見解

透過 Infisical 集中管理機密帶來了顯著的改進:

- 工程師不再需要花費寶貴的時間手動配置環境機密。自助服務工作流程加速了入職和日常開發週期。

- 自動化審計和細粒度訪問控制實現了快速事件響應,並促進了“左移”安全方法。

- 跨雲提供商、Kubernetes 叢集和 CI/CD 流水線的一致整合消除了機密管理中的差異,從而增強了基礎設施的安全性和可靠性。

正如 Hugging Face 基礎設施負責人 Adrien Carreira 所說:

“Infisical 提供了我們提升安全態勢和節省工程時間所需的所有功能和安全設定。無論您是在本地工作、在生產環境中執行 Kubernetes 叢集,還是在 CI/CD 流水線中操作機密,Infisical 都提供了一個無縫的預構建工作流程。”

結論

Hugging Face 遷移到 Infisical 的案例表明,以技術為主導、以工程為中心的跨多個雲平臺管理機密的方法能夠帶來顯著的效益。要解決類似挑戰,使用 Infisical 是一種實用方法,可以在保持強大安全性的同時提高工作效率。

當安全的路徑變得最簡單時,團隊就可以專注於構建創新產品,而不必擔心機密管理。

資源

對於有興趣採用類似方法的團隊:

本技術案例研究改編自發佈於 infisical.com/customers/hugging-face 的原始案例研究。